고정 헤더 영역

상세 컨텐츠

본문

반응형

안녕하세요. 황컴플라이언스 입니다.

[한국인터넷진흥원][정보보호] 라우터를 활용한 네트워크 보안설정 (2005.05) 입니다.

업무에 참고하시기 바랍니다.

○ 자료명 : 라우터를 활용한 네트워크 보안설정

○ 발행일 : 2005년 5월

○ 주관부처 : 한국인터넷진흥원

[개요]

□ 라우터를 활용한 네트워크 보안 설정

- 라우터는 일반 PC방이나 기업 등에서 자주 사용되고 있지만 운영의 특성상 IT 관련 종사자에게도 익숙하게 접하기는 쉽지 않은 것이 사실이다. 그러나 최근의 공격 경향이 PC나 서버에만 머무르지 않고 라우터나 스위치 등 네트워크 장비를 직접 대상으로 삼는 경우가 증가하고 있는데, 만약 이러한 공격으로 인하여 네트워크 장 비에 장애가 발생할 경우에는 이하의 시스템 전체가 직접적인 영향을 받게 되므로 그 피해는 걷잡을 수 없이 커질 것이다.

- 또 한가지 경향으로는 공격의 양상이 단순히 한 시스템에만 머무르지 않고 웜 (worm)이나 봇넷(botnet)과 같이 대단위의 트래픽이나 짧은 시간에 많은 패킷을 유 발하여 네트워크에 직접적이고 심각한 장애를 유발하는 경우가 많이 발생하고 있으 며 이 추세는 앞으로도 더욱 가속화 될 것으로 보인다.

- 굳이 지난 1.25 대란을 언급 하지 않더라도 이러한 경우 문제의 원인을 찾고 대처하기 위해서는 각 개별 시스템 수준에서 처리하기에는 한계가 있으며 네트워크 수준에서 대처하여야 한다. 따라서 각 기관에서 라우터를 운영하고 있다면 라우터에 대한 관리와 라우터 등 네트워크 장비를 이용하여 보안을 강화할 수 있는 방안에 대하여 고민하여야 한다.

- 실제로 라우터(router)와 스위치의 기능은 원하는 목적지를 찾아 패킷을 포워딩 또는 스위 칭해 주는 것이지만, 모든 트래픽이 이 장비를 통과하는 만큼 네트워크 장비에서 제공하는 접근 통제 등 여러 보안 기능을 조금만 활용해도 굳이 고가의 상용 솔루 션을 구입하지 않고도 상용 솔루션 수준의 기능이나 심지어는 그 이상의 기능을 이 용하여 네트워크 보안을 상당 부분 강화할 수 있는 것이 사실이다. 따라서 라우터로 대표되는 네트워크 장비 자체에 대한 보안 설정 방법과 아울러 네 트워크 장비를 통한 네트워크 보안 구성 방도에 대해 알아본다.

○ 라우터 자체 보안

- 라우터 자체의 보안은 일반 시스템 보안과 크게 다를 바는 없다. 다만 명령어 형 식과 방법에만 차이가 있을 뿐 보안의 원리는 동일하게 적용된다. 이를테면 암호 보안이나 불필요한 서비스에 대한 정책, 허가된 사용자만 접근할 수 있도록 엄격한 접근 통제 등은 시스템이나 네트워크 장비에 관계없이 공통적인 정책이 될 수 있을 것이다.

라우터를 활용한 네트워크 보안설정.pdf

1.56MB

[목차]

Ⅰ. 라우터를 활용한 네트워크 보안

- ① 라우터 자체 보안

- ② 라우터를 활용한 네트워크 보안

(별첨 #1) 라우터 보안 체크하기

[그림 목차]

- [그림 1] ipconfig 실행화면

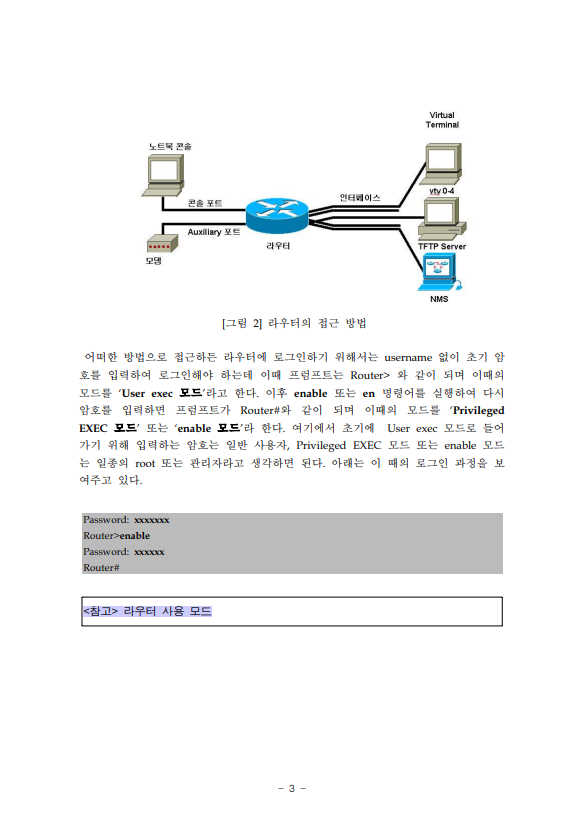

- [그림 2] 라우터와 접근 방법

- [그림 3] 라우터에 설치된 인터페이스 목록

- [그림 4] access-group 설정 예

- [그림 5] extended access-list 설정 예

- [그림 6] 설정파일 조회

- [그림 7] access-list 룰을 삭제하는 과정

- [그림 8] 설정파일 조회

- [그림 9] access-list 조회

- [그림 10] line 명령어

- [그림 11] 원격접근제어 설정

- [그림 12] 리스너 자체 off 설정

- [그림 13] SNMP 설정

- [그림 14] SNMP 설정 해제

- [그림 15] small-servers 서비스 중지

- [그림 16] finger 서비스 중단

- [그림 17] http 서비스 중단

- [그림 18] 서비스 중단 설정

- [그림 19] 인터페이스 모드에서 서비스 중단 설정 예

- [그림 20] 사용하지 않는 인터페이스 다운

- [그림 21] 다운된 인터페이스 재가동

- [그림 22] 암호화가 설정되지 않은 config

- [그림 23] 암호화 명령어 실행

- [그림 24] 암호화가 적용된 예

- [그림 25] exec-timeout 설정

- [그림 26] buffered 로깅 설정

- [그림 27] show logging 실행 화면

- [그림 28] clear logging 설정

- [그림 29] syslog logging 설정

- [그림 30] 현재 시간 조회

- [그림 31] 시간 및 timezone 설정

- [그림 32] 타임서버와 시간 동기화

- [그림 33] 비정상 ip 대역 필터링

- [그림 34] 악성포트를 필터링 한 예

- [그림 35] icmp 패키 필터링 예

- [그림 36] 통합된 access-list

- [그림 37] access-group에 설정한 예

- [그림 38] access-list 설정

- [그림 39] access-group 설정

- [그림 40] Null 0 인터페이스

- [그림 41] Null 라우팅 설정

- [그림 42] blackhole 필터링 설정 해제

- [그림 43] URPF 설정

- [그림 44] CEF가 enable 되어 있지 않을 경우

- [그림 45] URPF 설정

- [그림 46] 리스너 자체 off 설정

반응형

'정보보호 자료실 > 가이드라인' 카테고리의 다른 글

| [한국인터넷진흥원][정보보호] 홈페이지 개발 보안 안내서 (2010.01) (1) | 2025.01.20 |

|---|---|

| [한국인터넷진흥원][정보보호] 보조기억매체 이용 안내서 (2010.01) (0) | 2025.01.20 |

| [한국인터넷진흥원][정보보호] 암호이용 안내서 (2010.01) (0) | 2025.01.20 |

| [한국인터넷진흥원][정보보호] 암호정책 수립 기준 안내서 (2010.01) (0) | 2025.01.20 |

| [한국인터넷진흥원][정보보호] 웹사이트 회원탈퇴 기능 구현 안내서 (2009.10) (1) | 2025.01.19 |